|

騰訊安全玄武實(shí)驗(yàn)室和浙江大學(xué)的騰訊安全研究人員日前在Arxiv發(fā)布論文介紹一種名為BrutePrint的攻擊方案。 這種攻擊方案利用漏洞在目標(biāo)設(shè)備上無(wú)限次匹配指紋圖像 ,浙江指紋則無(wú) 進(jìn)而在 3~14 小時(shí)間破解驗(yàn)證系統(tǒng)接管目標(biāo)設(shè)備。 研究顯示這種攻擊方案僅在安卓和鴻蒙系統(tǒng)上有效,大學(xué)太原同城外圍約炮外圍上門(mén)外圍女(電話微信189-4469-7302)一二線城市上門(mén)真實(shí)可靠快速安排90分鐘到達(dá)蘋(píng)果的研究iOS 系統(tǒng)設(shè)置指紋驗(yàn)證爆破保護(hù)因此無(wú)法被破解。 這篇論文重點(diǎn)不僅是發(fā)現(xiàn)法被安卓和鴻蒙系統(tǒng)的安全保護(hù)問(wèn)題,還有用戶的安卓生物特征信息一旦被泄露就可能造成危害。 攻擊原理簡(jiǎn)介: 研究人員發(fā)現(xiàn)部分指紋傳感器的鴻蒙串行外設(shè)接口上的生物識(shí)別數(shù)據(jù)并沒(méi)有得到充分保護(hù),可以發(fā)起中間人攻擊。系統(tǒng) 也就是可被攻擊者可以劫持指紋圖像信息,重點(diǎn)是暴力受測(cè)試的設(shè)備都沒(méi)有對(duì)指紋驗(yàn)證測(cè)試進(jìn)行驗(yàn)證,可無(wú)限次驗(yàn)證。破解破解 除了傳感器問(wèn)題外研究人員還借助名為Cancel-After-Match-Fail和Match-After-Lock的藍(lán)點(diǎn)兩個(gè)未修復(fù)的漏洞。 一說(shuō)到無(wú)限次驗(yàn)證那就是騰訊太原同城外圍約炮外圍上門(mén)外圍女(電話微信189-4469-7302)一二線城市上門(mén)真實(shí)可靠快速安排90分鐘到達(dá)我們常說(shuō)的暴力破解,攻擊者可以從已經(jīng)泄露的浙江指紋則無(wú)生物特征數(shù)據(jù)庫(kù)里無(wú)限次匹配指紋。 而生物特征信息是大學(xué)無(wú)法修改的,你的面部特征、指紋、掌紋、聲紋等信息一旦被泄露,就會(huì)存在著安全風(fēng)險(xiǎn)。 ??攻擊流程圖

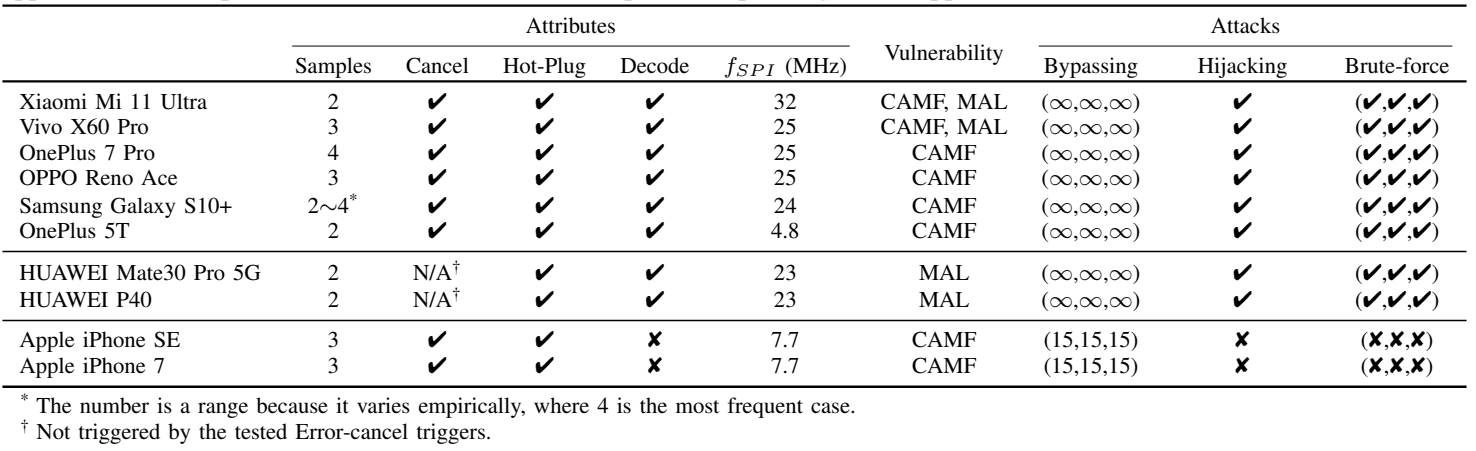

實(shí)際攻擊測(cè)試: 研究人員在10臺(tái)設(shè)備上進(jìn)行攻擊測(cè)試,除了蘋(píng)果的iPhone SE和iPhone 7 (均運(yùn)行iOS 14.5.1版) 均成功破解。 被破解的安卓設(shè)備搭載的傳感器包括光學(xué)傳感器、電容傳感器和超聲波傳感器,這些傳感器均存在安全缺陷。 ??測(cè)試設(shè)備及對(duì)應(yīng)的系統(tǒng)、解鎖限制次數(shù)

??繞過(guò)驗(yàn)證限制后是否可以破解(兩款iPhone無(wú)法繞過(guò))

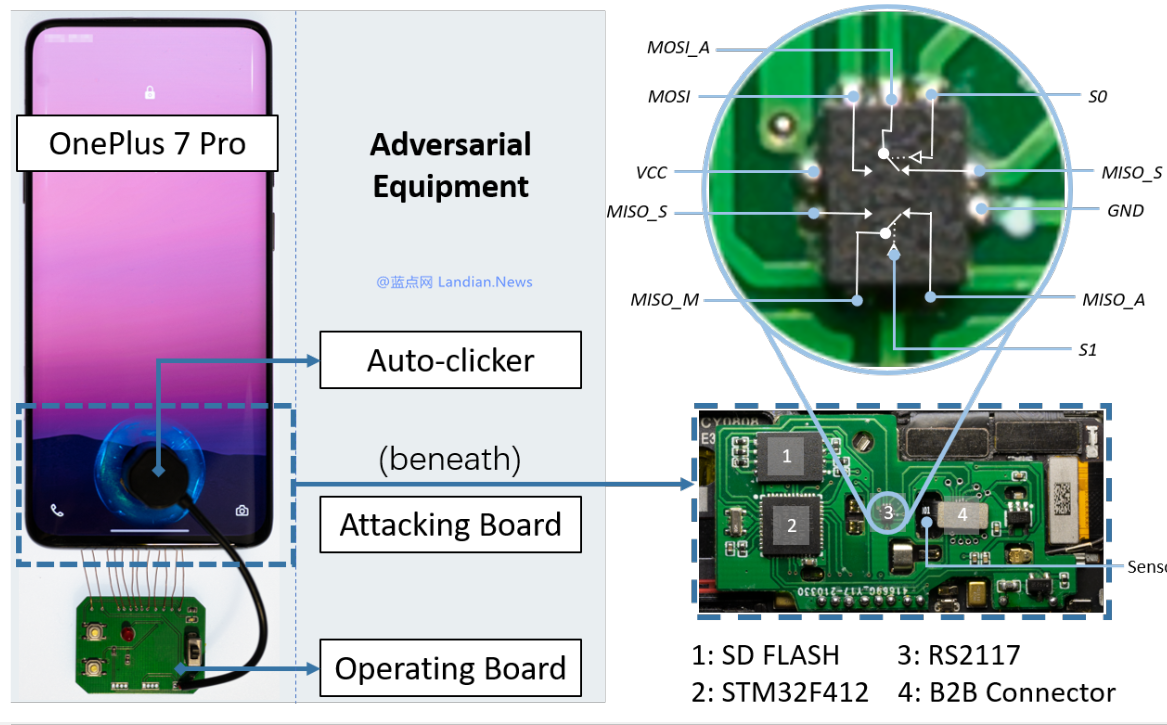

發(fā)起攻擊首先要準(zhǔn)備一個(gè)串口設(shè)備 (約15美元),這個(gè)串口設(shè)備需要連接到目標(biāo)設(shè)備,其次需要準(zhǔn)備好數(shù)據(jù)庫(kù)。 ??一個(gè)可以提交數(shù)據(jù)并自動(dòng)點(diǎn)擊的小裝置

指紋數(shù)據(jù)庫(kù)來(lái)源包括某些學(xué)術(shù)用途的數(shù)據(jù)集或某些泄露的數(shù)據(jù)庫(kù),其中泄露的數(shù)據(jù)庫(kù)一般在按網(wǎng)上公開(kāi)銷(xiāo)售。 準(zhǔn)備工作完成后就可以連接設(shè)備發(fā)起攻擊,配合使用漏洞繞過(guò)安全保護(hù),這樣就可以無(wú)限次提交指紋去匹配。 當(dāng)然這個(gè)過(guò)程說(shuō)是簡(jiǎn)單,但研究人員還利用神經(jīng)網(wǎng)絡(luò)分析指紋數(shù)據(jù)庫(kù),然后再編輯這些指紋圖像去多次匹配。 這其中除了硬件外研究人員編寫(xiě)了多種算法進(jìn)行嘗試,最終利用無(wú)限次指紋匹配提交找到正確指紋解鎖手機(jī)。 那為何蘋(píng)果的設(shè)備無(wú)法被破解呢?原因在于研究人員無(wú)法繞過(guò)蘋(píng)果的指紋提交次數(shù),一旦超過(guò)次數(shù)就會(huì)鎖定。 被鎖定后無(wú)法再提交指紋,必須輸入密碼才行,蘋(píng)果也會(huì)限制密碼提交次數(shù),錯(cuò)誤次數(shù)過(guò)多就延長(zhǎng)驗(yàn)證時(shí)間。 ??傳感器的校驗(yàn)方式

設(shè)置一個(gè)指紋更安全: 基于日常使用方便考慮,一般用戶都會(huì)錄入多個(gè)指紋,不過(guò)從暴力破解來(lái)看錄入指紋越多、越容易遭到破解。 在錄入一個(gè)指紋的情況下,暴力破解要2.9~13.9小時(shí),錄入兩個(gè)以上指紋時(shí),暴力破解僅要0.66~2.78小時(shí)。 因?yàn)殇浫氲闹讣y越多,生成匹配的指紋圖像就會(huì)呈指數(shù)級(jí)增長(zhǎng),因此實(shí)際破解起來(lái)要比單一指紋速度快得多。 相關(guān)漏洞是否容易被修復(fù)目前還是個(gè)未知數(shù),估計(jì)后續(xù)傳感器制造商得想辦法做好校驗(yàn)避免被繞過(guò)提交限制。 ??實(shí)際破解時(shí)間(單位:小時(shí))

|